Vous avez activé la double authentification ? Génial. Utilisé un VPN dans un café ? Parfait. Refusé de cliquer sur une pièce jointe nommée “Facture_Urgente.exe” ? Bravo.

Mais vous pensez être tranquille ? Mauvaise nouvelle : c’est quand on croit avoir coché toutes les cases que les vraies failles apparaissent. Parce qu’en cybersécurité, les attaques ne sont pas toujours spectaculaires. Elles sont souvent silencieuses, internes, ou liées à des détails qu’on juge anodins.

Voici donc une plongée sans chichis dans les vrais angles morts de la cybersécurité en télétravail. Ceux qui concernent les équipes modernes, connectées, distribuées. Et qui font mal quand on les ignore.

On s’inquiète des hackers, cepandant on oublie souvent… Antoine, stagiaire 2022, qui a encore accès à l’espace Notion de toute l’équipe produit. Ou l’agence externe à qui on avait ouvert un accès temporaire à Google Drive “le temps du projet”.

Ces accès dormants sont de véritables bombes à retardement. Non pas que vos anciens collègues soient malintentionnés, mais parce que leurs comptes traînent. Et que s’ils se font pirater.

De ce fait la seule parade fiable, c’est l’automatisation du offboarding. Chaque départ ou fin de mission doit entraîner un nettoyage immédiat des accès. Certains outils comme Nudge Security ou Torii peuvent le faire proprement.

Quand on pense cybersécurité, on pense poste de travail. Or, aujourd’hui ce sont vos outils SaaS qui sont devenus les vraies cibles. Pourquoi ? En effet ils contiennent vos données, vos process, vos secrets (les pires secrets ... oui oui).

Figma, Notion, Slack, Trello, Airtable, HubSpot et toute la clique … vous ne les hébergez pas, vous les utilisez. Et souvent sans contrôle granulaire des accès, sans journalisation sérieuse, et sans chiffrement de bout en bout.

Et dans certains cas, ce sont même les intégrations (Zapier, Make, extensions Chrome…) qui deviennent les chevaux de Troie : un webhook mal protégé, un token API exposé, et hop.

Le vrai sujet, ce n’est plus l’antivirus : c’est la gouvernance SaaS. Ce mot barbare recouvre une pratique simple : savoir qui a accès à quoi, via quoi, pourquoi et jusqu’à quand. En d'autres termes c’est une nouvelle forme de cybersécurité, souvent négligée mais devenue incontournable.

Le Shadow IT ce n’est pas seulement le stagiaire marketing qui installe Buffer sans demander. C’est aussi le Notion personnel qu’un membre de l’équipe utilise pour stocker ses notes client. C’est le doc Google “temporaire” jamais supprimé. C’est le projet lancé sur son drive perso “parce que c’était plus simple”.

Toutefois ces usages échappent totalement à la DSI (quand elle existe), aux sauvegardes, au contrôle des accès. Et ils explosent avec le télétravail.

Ce qu’il faut, ce n’est pas brider l’autonomie, mais plutôt offrir un cadre clair. Autrement dit, mettre à disposition les bons outils, bien configurés, et faire de la pédagogie continue. C’est contraignant mais ça évite que vos process partent dans tous les sens.

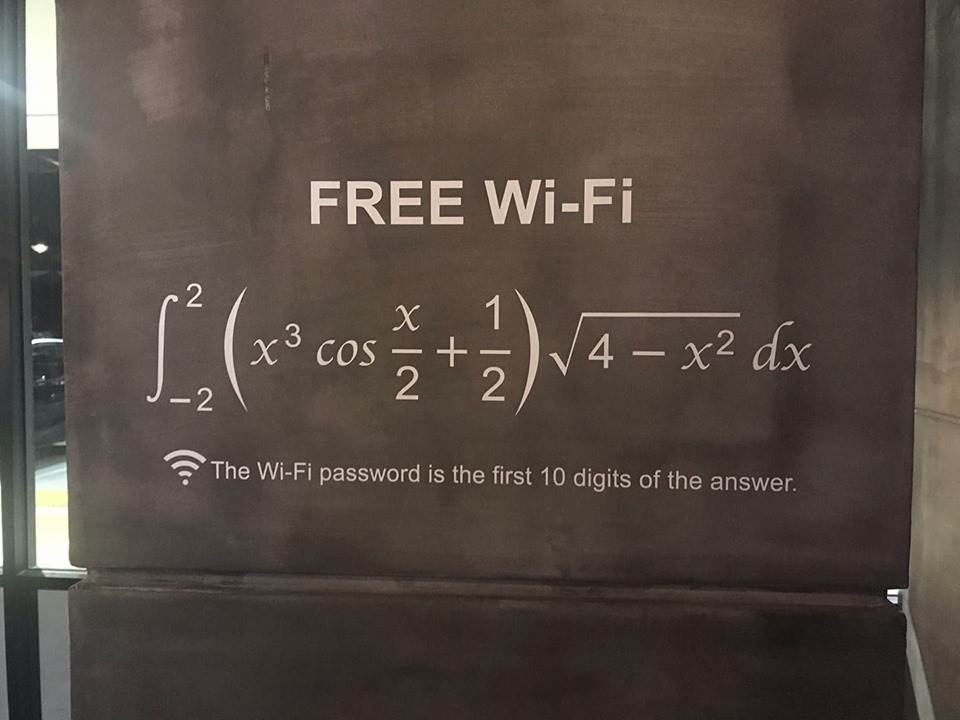

Soyons honnêtes : vous avez déjà bossé sur un Wi-Fi de gare, de TGV ou de coworking qui sentait la prise RJ45 de 2008. Avec un mot de passe affiché sur un mur. En police Comic Sans.

Oui, vous avez utilisé un VPN. Parfois. Ou pas.

Oui, vous avez désactivé AirDrop. Non.

Oui, vous avez envoyé ce doc confidentiel en PJ Gmail. En pensant “on s’en fout, je suis personne”.

On ne juge pas. Néanmoins les attaques Man-in-the-Middle, elles ne pardonnent pas. La seule vraie parade c’est un VPN activé par défaut, et des outils qui chiffrent les fichiers de bout en bout (comme Tresorit ou Proton Drive). Ce genre de précaution fait partie des fondamentaux de la cybersécurité moderne, même quand on croit "ne pas être une cible".

Beaucoup d’entreprises croient être protégées parce qu’elles ont activé l’authentification à deux facteurs. Pourtant si cette 2FA (authentification à deux facteurs) repose uniquement sur un code SMS… vous êtes encore exposé.

Le SIM swapping est une méthode bien connue qui permet à des attaquants de récupérer votre numéro de téléphone (via ingénierie sociale ou complicité opérateur). Une fois fait, ils reçoivent vos codes à votre place.

Donc la vraie 2FA en 2025, c’est l’authentification via application dédiée (comme Authy, Duo ou Google Authenticator) ou encore mieux, les clés physiques comme YubiKey. Elles sont inviolables et ultra simples à utiliser.

On n’est plus à l’époque du “Cher Client, votre compte a été suspendu”. Les nouveaux mails de phishing sont personnalisés, alignés sur l’actualité de votre boîte, et souvent rédigés dans un français impeccable.

Certains vont même jusqu’à reprendre le ton et les signatures internes. Pire : des outils d’IA sont utilisés pour générer des pièces jointes ou messages plus vrais que nature.

Et pendant que les attaques se sophistiquent, la législation aussi se muscle, on en parle très bien ici.

Se former reste essentiel. Mais mettre en place des campagnes de simulation régulières (avec des outils comme Cofense ou Hook Security) permet de tester vos équipes sans conséquences. Ainsi, on les fait progresser sans leur taper sur les doigts.

On parle toujours de protéger les données. Mais ce qu’on oublie, c’est que le vrai pouvoir vient du traçage. Savoir qui y a accédé, quand, et pourquoi. Car un fichier volé, c’est grave. Mais un fichier consulté en silence, c’est souvent pire.

Dès lors, des outils comme Egnyte, Metomic ou Nightfall permettent justement d’appliquer des politiques de visibilité, d’alerter sur les comportements anormaux, et de garder une trace fine de l’usage des données sensibles.

La cybersécurité, ce n’est plus une affaire d’antivirus. C’est une culture. Une façon d’organiser ses outils, ses équipes, ses flux d’information. Une gymnastique mentale qu’on intègre comme on a intégré les sauvegardes il y a vingt ans.

Et surtout, c’est un investissement de lucidité : celui de se dire que non, on ne saura jamais tout bloquer. En revanche on peut rendre la vie des attaquants beaucoup plus compliquée. Et ça c’est déjà une victoire.